AMD处理器安全漏洞曝光:已存在18年,数亿处理器或受影响

最近,很多数码硬件爱好者朋友都非常关注英特尔13和14代酷睿处理器运行不稳定的问题。反观AMD Ryzen 7000系列处理器的表现则“稳如老狗”,另外,最新一代的Ryzen 9000系列处理器的性能明显提升,功耗反而大幅降低,对比英特尔反差强烈。

在这种情况下,很多朋友都对AMD刮目相看,貌似AMD现在有彻底逆袭之势。但是小编现在要给大家分享一个不好的消息:近期AMD的处理器也翻车了,既有“坏”消息,也有“好”消息,但总体来说,“好”消息大于“坏”消息。

首先说“坏”消息。近期,AMD处理器被发现存在一种被命名为“Sinkclose”的重大安全漏洞,所有AMD于2006年以后发布的处理器均受影响,而且该安全漏洞已经存在18年了。

从Ryzen 1000系列至Ryzen 8000系列处理器,包括所有的消费级、服务器级和嵌入式系统的AMD处理器均在列。保守估计,存在该安全漏洞、受影响的处理器数量至少有几亿个,因此它的影响范围远大于英特尔的13代和14代酷睿处理器。

那么,“Sinkclose”漏洞到底是什么?有哪些危害呢?

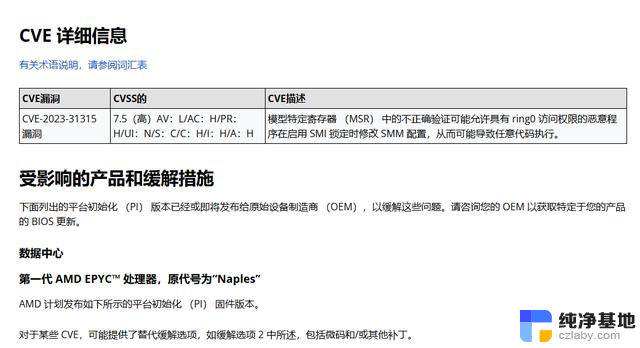

AMD处理器中存在一种被称为TClose的功能,它的作用是保持与旧设备的兼容性。但攻击者可以通过滥用这个功能,在AMD处理器的系统管理模式(SMM)中执行任意代码,这是系统为关键固件所保留的高特权区域。

一旦得手,黑客就可以利用Sinkclose漏洞在用户的计算机上安装bootkit恶意软件。这类恶意软件可以用来干扰、迷惑和逃避安全软件的检测,普通安全软件很难检测到,即使在重新安装操作系统,也可以仍然存在。

但客观而言,要利用这个漏洞难度非常大,黑客必须首先获得对系统内核的访问权限,这一点很难做到,但也不是完全不可能,这种可能性是存在的。

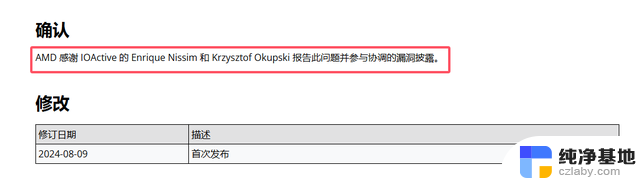

Sinkclose漏洞最初是由第三方安全机构IOActive所发现的,出于慎重起见,IOActive研究人员花了10个月时间进行验证确认,最后才通报给AMD。

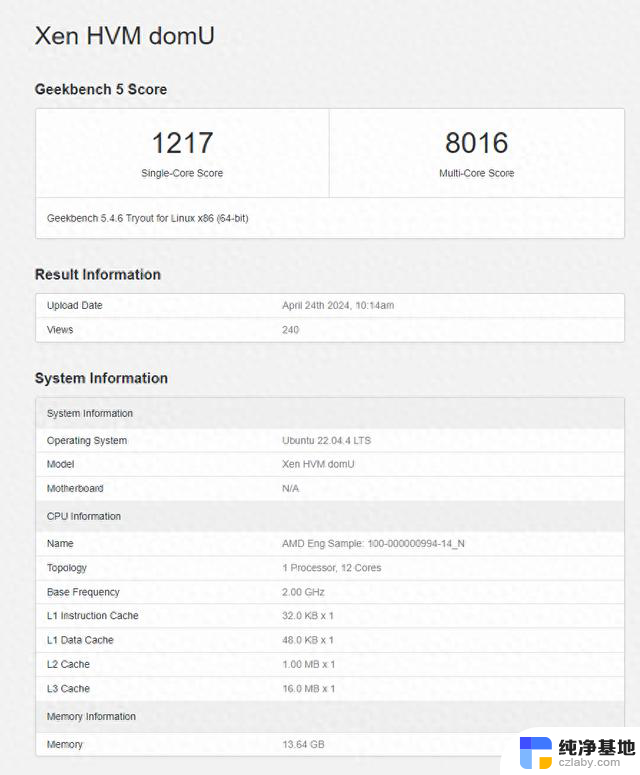

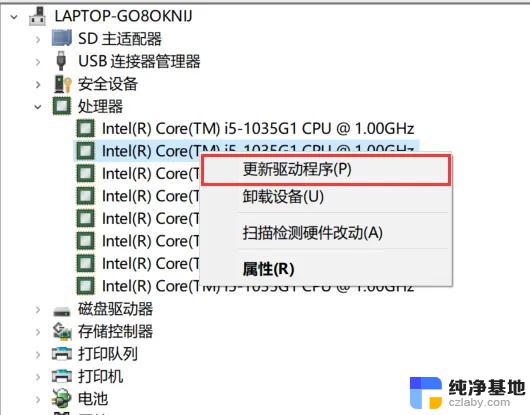

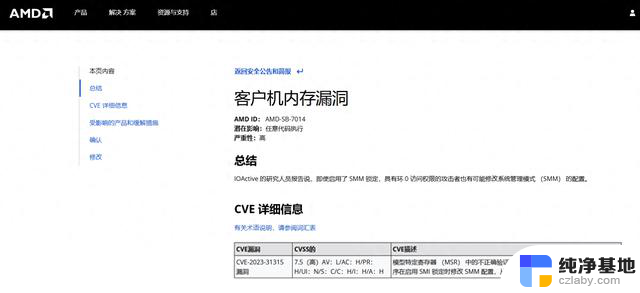

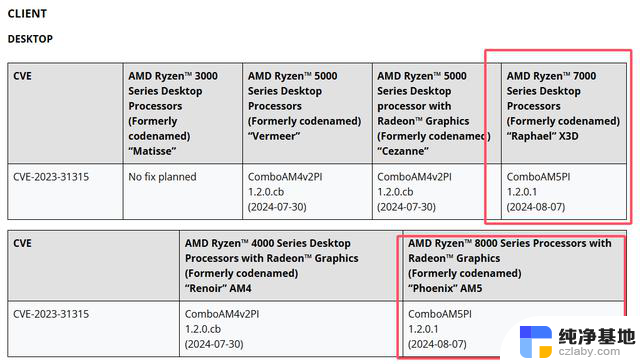

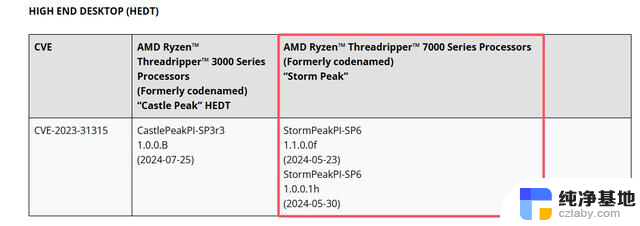

之后,AMD确认了这个安全漏洞,8月9日,AMD官网发布安全公告,正式披露了这个漏洞,将其命名为“CVE-2023-31315”,安全等级为7.5分,属于高危漏洞,请参阅上图。

确认该安全漏洞后,AMD采取了多项措施以缓解此问题,包括发布推送新版主板BIOS等等。但是,AMD将放弃对一些较老型号处理器的修复支持,包括Ryzen 1000系列、Ryzen 2000系列、Ryzen 3000系列和线程撕裂者1000和线程撕裂者2000系列处理器。

看到这里,有些朋友可能会认为Sinkclose漏洞非常严重,有什么“好”消息可言呢?

好消息是:虽然Sinkclose漏洞已经存在18年了,但是并没有被黑客发现。基本没有黑客利用Sinkclose漏洞实施攻击、破坏的真实案例发生,非常侥幸,但是,这种可能性并不能被完全排除。

更为重要的是,Sinkclose漏洞虽然很严重,但它并不影响处理器正常运行,不会像英特尔13代和14代酷睿处理器那样,会出现电脑频繁死机、蓝屏和彻底无法使用的情况。对于大多数普通用户来说,这个问题基本可以忽略,所以,大家不用过于担心。

那么,真正需要高度重视这个安全漏洞的是哪些用户群体呢?主要是政府和商业机构,因为这类用户的电脑里往往存储着很多重要敏感的信息,数据的价值远高于电脑的价值,这才是黑客的首要攻击目标。

最后需要强调补充的是:部分较新批次生产的处理器和最新的Ryzen 9000和Ryzen AI 300系列处理器,可能在出厂之前就已经解决了这个漏洞,建议大家入手之后要仔细检查。

总的来说,Sinkclose漏洞确实很严重,但是对广大普通消费级用户来说,基本没有任何实质负面影响,这是不幸中的万幸。

尽管如此,如果AMD和主板厂商未来发布相关修复程序,还是强烈建议大家立即安装,防患于未然,AMD表示相关修复措施“预计不会对性能产生影响”。

注:本文配图均来自于AMD官网,原文为英文为方便读者阅读理解,使用机器翻译为中文,译文不一定准确,仅供参考。